昨今YouTubeにおいて、Adobe製品などの有償ソフトウェアのクラック版やゲームのチートツールに偽装して、情報窃取型のマルウェアに感染させるキャンペーンが観測されています。この攻撃者グループは、ITリテラシーの低いユーザを主に狙っており、Lumma Stealer等の情報窃取型マルウェアに感染させて認証情報などを窃取しようとします。

また、攻撃者グループは、YouTubeアカウントを大量に侵害していると考えられ、マルウェア感染へ誘導するための動画を日々投稿しています。これまでに日本企業のチャンネルや外国の国営放送のチャンネルが乗っ取り被害を受けており、チャンネルを運用する組織の立場からも、レピュテーションリスクなどの観点で見過ごせない脅威といえます。

本稿では、上記の攻撃内容や被害事例を紹介し、当該脅威に対処するための対策事項を示します。

攻撃の概要

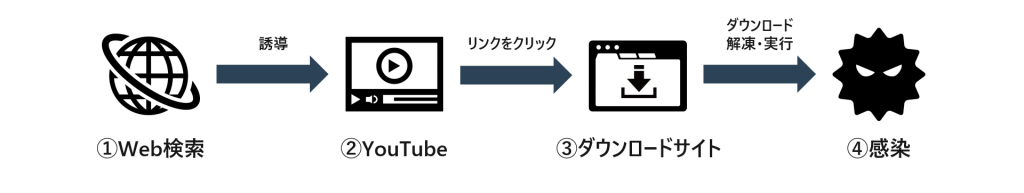

YouTubeの動画から誘導されてマルウェアに感染するまでの流れは、次の通りです。

- ユーザがWeb検索を行い、検索結果から悪意のあるYouTube動画へ遷移する

- ユーザが悪意のあるYouTube動画視聴により、利用方法を把握する

- 概要欄や固定コメントに記載されたURLリンクから、ダウンロードサイトへ遷移する

- ダウンロードした圧縮ファイルを展開し、exeファイルを実行すると情報窃取型マルウェアに感染する

なお、図中③のダウンロードサイトにはいくつかの種類があり、それぞれ遷移が異なります。これらについては、詳細を後述します。

マルウェア感染までの流れ

マルウェア感染までの具体的な流れを下記に示します。

まず、ユーザが製品名のクラック版などをGoogleで検索すると、マルウェアに誘導するYouTube動画がWeb検索結果に表示されます。多くの場合、これが動画の流入元になっていると考えられます。

動画一覧から悪意のある動画に遷移します。

下図の通り、動画の概要欄や固定コメントにURLが記載されており、そこから配布ページに遷移できます。また、ダウンロードしたファイルを展開するためのパスワードも記載されていることもあります。

ダウンロード先のURLリンクには、複数の種類があります。この例では、匿名ブログサービスを経由して、ファイル共有サービスから不正なファイルをダウンロードできるようになっていました。

前述のパスワードでダウンロードした「Setup.rar」を展開できます。

この例では、1GBを超えるサイズのファイル「Software.exe」が展開されており、これを実行するとマルウェアに感染します。ファイルサイズについては、意図的に肥大化させることで、スキャンサイズ上限による検知回避を狙っているものと考えられます。

なお、我々の調査より、当該ファイルは情報窃取型のマルウェアのRaccoon Stealerであることが判明しています。

攻撃プロセスの特徴

YouTube動画

攻撃で使用されている動画は、商用ソフトウェアのクラック版とゲームのチートツールの二種類に大別できます。具体例を下図に示します。

(左:商用ソフトウェアのクラック版、右:ゲームのチートツール)

偽装ソフトウェアと対象のゲームの例を次に示します。

- Adobe社製品:

Photoshop、Illustrator、Premiere、AfterEffects、Lightroomなど - VPN製品:

NordVPN、ExpressVPN、Avira Phantom VPNなど - アンチウイルス製品:

ESET、Avast、Malwarebytesなど - その他:

AutoCAD、Twixtor、Voicemod、Wondershare Filmora、Camtasia、Vegas Pro、Microsoft 365、CLIP STUDIO PAINT、Studio Oneなど

- VALORANT

- Apex Legends

- Fortnite

- Rust

- 原神

- GTA Online

- Rainbow Six Siege

- CoD:Warzone2.0

このように、攻撃者は利用者が多い有名なソフトウェア、ゲームを騙って誘導していることがわかります。なお、上記の動画のほかに仮想通貨のエアドロップを装って誘導する動画も確認されていますが、このケースではマルウェアを使用しない可能性が高いため、今回は除外しています。

さらに、動画の内容に着目すると、下図のようなパターンがあります。インストール方法を解説する動画をはじめ、ゲーム操作の動画、アニメーション、有名なアニメキャラクターの画像など、多種多様であることがわかります。

特に左上の動画は興味深く、AIで生成された人物が利用方法を説明する内容になっています。これら動画に登場する人物の特徴より、攻撃者がテキストファイルから動画を生成するサービス「Digital People Text-to-Video」(https://www.d-id.com/ )を使用して作成している可能性が高いと考えています。

また、ユーザに対してMicrosoft Defenderをオフにするように指示する動画も多数確認しています。

これらの動画のなかには、再生数やコメントが不自然に多い動画も存在します。例えば、登録者数が1000人規模のチャンネルにおいて、再生数が1万回、いいね数が2000回、コメント数が約3万件の動画が見つかりました(下図)。コメントの内容が多数同一である点からも不自然さが際立っています。

マルウェアが配置されているホスト

動画の概要欄またはコメントに記載されているリンクには、図13に示す通り、短縮URLサービスや匿名ブログサービスを経由させるケースと直接ダウンロードさせるケースがあります。

経由サイト

マルウェアの配布先に誘導させるために悪用されている主なサービスは、以下の通りです。この中でも攻撃者グループは「Telegraph」と呼ばれる匿名ブログサービスを好んで使用する傾向にあります。

- Telegraph

- 短縮URLサービス

- TinyURL

- Cuttly

- Bitly

- 冰楓短網址(ibf[.]tw)

- 独自のサイト

- softlab[.]pw

- free4pc[.]org

ダウンロードサイト

マルウェアは、暗号化された状態で以下のファイル共有サービスやオンラインストレージサービスに配置されています。また、攻撃者グループが用意したと考えられる独自のダウンロードサイト内にマルウェアを配置するケースも確認しています。

- GitHub

- MediaFire

- Discord

- Dropbox

- Google Drive

- 独自のダウンロードサイト

- softwave[.]cc

- portsoft2022[.]ru

- codesoft[.]tech

- mesoftwares[.]vip

- agnisaktchi[.]com

- smalltalkit[.]com

マルウェア配布ページの変化

マルウェア配布ページは短期間で停止しているものがほとんどでしたが、下記のGithubリポジトリは約2ヶ月間も使用され、この間にマルウェアが攻撃者グループによって複数回更新されていました。

当該リポジトリの履歴から使用されたマルウェアを調査した結果、3月中旬にインストーラファイルを装ってVidar Stealerを配布し、3月下旬から4月上旬にかけて同じファイル名でLumma Stealerを配信していたことを確認しました。

このように同一リポジトリ内で配布されるマルウェアが変化していることから、攻撃者は複数種類のマルウェアを攻撃キャンペーンに使用していることが窺えます。

侵害アカウントの共通点

前述の誘導動画を投稿するYouTubeアカウントは、少なくとも数十件あり、常に検索結果に表示され続けています。日々新しいアカウントが侵害を受けているため、侵害アカウントが攻撃から復旧したとしても、別のアカウントがそれに置き換わる状況です。

我々が数日間で調査した範囲でも、下図のような規模で侵害が確認されました。

侵害されていると考えられるYouTubeアカウントの種類は多岐に渡り、動画のジャンルや言語、チャンネルの規模もさまざまです。また、個人が運営するチャンネルだけが被害に遭っているわけではなく、日本企業のチャンネルや外国の国営放送のチャンネルといった組織的に運用するものも被害に遭っています。

例えば、チャンネル登録者数という観点でみれば、数人のチャンネルから100万人を超えているチャンネルまで存在します(下図)。このように、必ずしも登録者数が多いアカウントが狙われているわけではないということがわかります。

侵害後のアカウントには、侵害前に投稿された動画が残っていることが残っていることが多く、短いスパンで誘導用の動画が連続的に投稿されるという特徴があります。なお、侵害前に投稿された動画が攻撃者によって削除された事例も確認しており、侵害された場合に所有者自身が投稿した動画が削除されてしまう可能性は否定できません。

図20 からは、攻撃者が投稿した動画と投稿主の動画が混在しており、攻撃者の動画が数時間の間隔で投稿されていることがわかります。

アカウントの侵害原因

現時点では、YouTubeアカウントの侵害方法について詳細を確認することはできていません。可能性として、侵害原因は次の2つが考えられます。

- フィッシングメール経由の認証情報窃取・不正アクセス

- マルウェア感染による認証情報窃取・不正アクセス

また、あくまで仮説ですが、下記の流れで感染拡大を行っている可能性も考えられます。

- Youtubeアカウントへの不正アクセス

- 誘導するための動画投稿

- マルウェアダウンロードURL配置

- 誘導

- マルウェア感染

- Youtubeアカウントを含む情報窃取

攻撃で使用されるマルウェア

本キャンペーンで攻撃者がYouTube動画からインストールに誘導するファイルは、情報窃取型のマルウェアです。感染するとコンピュータ内のウェブブラウザに保存された認証情報などが窃取されてしまい、さらなる被害に遭う可能性が高いです。

我々が観測した主な情報窃取型のマルウェアは、次に示す通りです。いずれのマルウェアも本キャンペーン特有のものではなく、Malspamなどでも確認されています。

- Lumma Stealer

- Raccoon Stealer

- RedLine Stealer

- Vidar

以下では、本キャンペーンで新たに使用され始めたものと考えられるLumma Stealerについて解説します。

Lumma Stealer

Lumma Stealerは、2022年4月に確認された情報窃取型のマルウェアです。下記のような機能が備わっており、感染した場合、端末内の情報が攻撃者に窃取されます。

- 感染端末のデバイス情報を窃取する機能

- Webブラウザに保存されている認証情報やCookie、閲覧履歴を窃取する機能

- 特定のアプリケーションから情報を窃取する機能

- 仮想通貨ウォレットの情報を窃取する機能

- スクリーンショットを撮影する機能

- Google Chromeの拡張機能から情報を窃取する機能

また、Lumma Stealerは、フォーラムなどで販売されていることが確認されているマルウェアです。サービスの公式サイトと考えられるページがTelegraph上に存在しており、購入案内も記載されています。

購入案内の説明文では、ロシアとベラルーシに対する攻撃ではLumma Stealerの使用が許可されていないことが製品の利用規約として記載されています。

Lumma Stealerの特徴として、検体識別の用途と考えられるID(Lumma ID)やビルド番号と考えられる値が含まれることを確認しています。本調査で確認したビルド番号とIDを下表に示します。

| ハッシュ値 | Build | ID |

| da2fa0bdd83853e87d871d18a8e2daa42caca51de4310db06485f901078590c2 | 20233101 | rPoQeq–ramzes-alice |

| 6167c27834aefe5443ba3fc65a9deaea4229873d2b8a8e3b749eeccd1ca61166 | 20233101 | rPoQeq–ramzes-alice |

| 7c0a0aa30757100594146e528a3a74c77f3b2a119d3cc4a9d866739c44e65c96 | 20233101 | rPoQeq–halid |

考えられる被害

本キャンペーンで使用されるマルウェアに感染することによって、以下のような影響を受ける可能性が考えられます。

- 感染端末上に保存されている情報の窃取(認証情報、仮想通貨情報の窃取)

- 情報窃取に伴って発生する金銭的な被害

- 侵害されたアカウントの悪用

また、YouTubeアカウントが侵害されることで、以下のような影響を受ける可能性があります。

- 悪性ファイルの配布に関与したことによる、YouTubeチャンネルの信頼度の低下

(コーポレート利用の場合、企業のレピュテーションに影響するリスクがある) - YouTube運営によるアカウント停止等の措置に伴う収益化の停止

- 投稿動画の削除被害

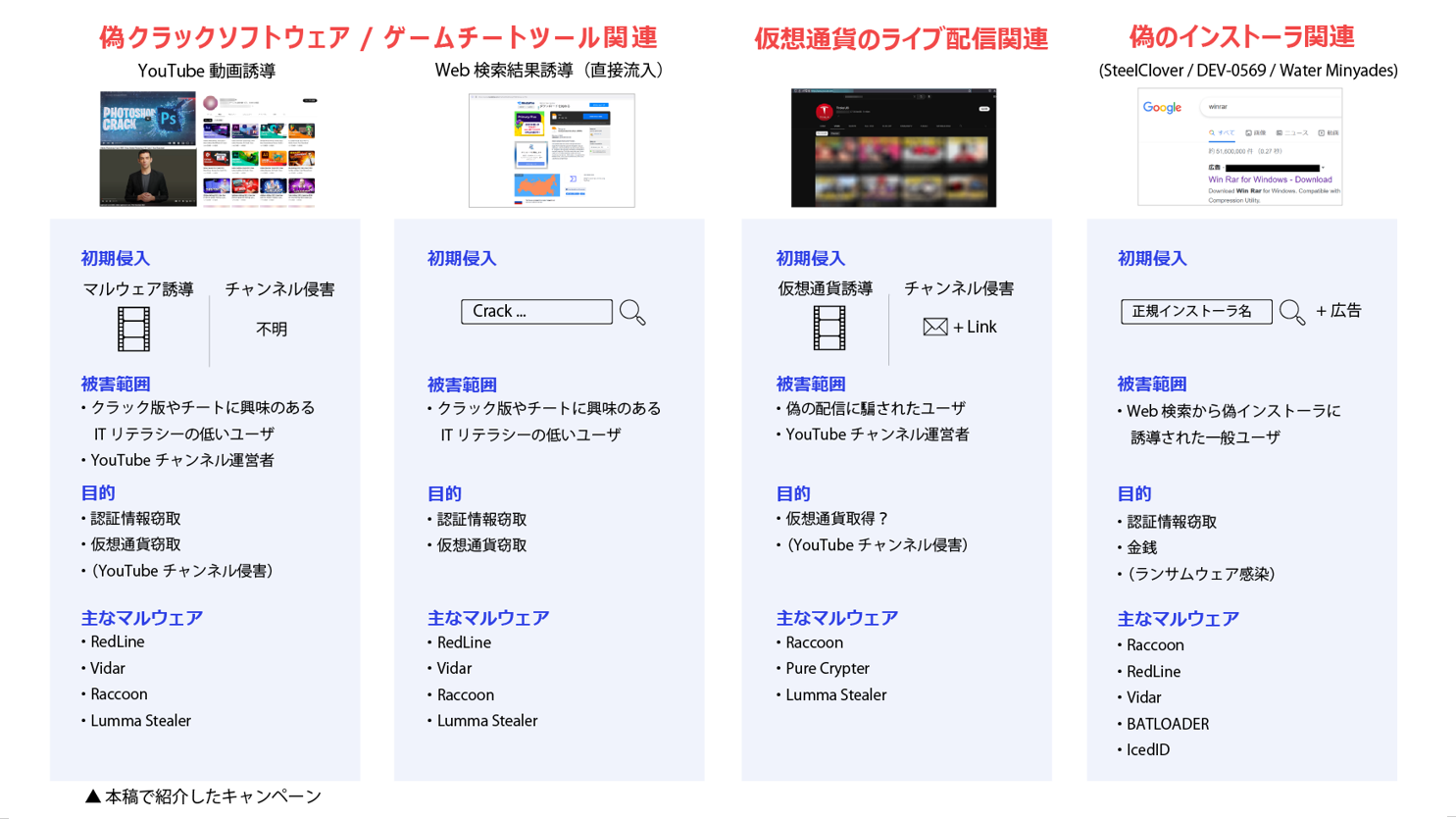

他の攻撃キャンペーンとの関連性

本キャンペーンと類似する攻撃として、YouTubeチャンネルを侵害後に、クラックやチートなどの動画投稿ではなく仮想通貨に関連するライブ配信の中継を行うキャンペーンも観測されています。

また、より広い視点で見れば、Web検索結果に偽のインストーラの広告を表示し、マルウェアに感染させようとする攻撃者グループSteelCloverやDEV-0569などと関連する可能性があります。

これらに関して我々は現在調査中であり、次回以降の記事に掲載予定です。

(タップすると画像を開けます)

組織としての対策

攻撃キャンペーンによる不審アクティビティの検知と防御

- YouTubeアカウント(Googleアカウント)の侵害対策を実施する

- 多要素認証(MFA)を有効にする

- アカウントの復旧手順を確立する

- パスワードの使い回しを避ける

- 推測可能なパスワード文字列を避ける

- アカウントの不審なアクティビティ情報をすぐに確認できるようにする

- 業務運用に影響がなければ、「IoC」に記載しているドメイン名への通信をブロックする

- 「IoC」に記載のドメイン名へのYouTube経由の通信を監視する

- YouTube経由の通信は、リファラが https[:]//www[.]youtube[.]com/ となる

- 攻撃で使用されるマルウェアの通信を検知する

- 特徴的な通信先URLの検知 (Lumma Stealer)

hxxp[:]//【IPアドレス】/c2sock - 特徴的なUser-Agent文字列の検知 (Lumma Stealer)

TeslaBrowser/5.5

- 特徴的な通信先URLの検知 (Lumma Stealer)

ガバナンスの強化

- ITリテラシの啓発

- 業務に関係無いソフトウェアやブラウザ拡張機能をインストールしないように案内する

- 利用するソフトウェアのライセンスや利用規約を遵守する

- 利用許可するソフトウェアポリシーの作成

- 許可されていないソフトウェアの利用を禁止する

- 許可されているソフトウェアであっても正しい社内プロセスでソフトウェアを導入する

- 業務利用PCの私的利用を禁止する

- ソフトウェア利用状況の把握

- 資産管理ツール等で定期的にインストール済みソフトウェアの棚卸しをする

被害に遭った場合

マルウェア感染やYouTubeアカウントに対する不正アクセスのようなサイバー攻撃の被害が発生してしまった場合、相談を行なえる窓口として情報処理推進機構(IPA)の安心相談窓口や、都道府県警察本部のサイバー犯罪相談窓口があります。被害が発生した際の対応に困った場合、これらの窓口に相談することを検討してください。

- 情報処理推進機構 安心相談窓口

https://www.ipa.go.jp/security/anshin/about.html - 都道府県警察本部 サイバー犯罪相談窓口一覧

https://www.npa.go.jp/bureau/cyber/soudan.html

また、主に法人向けとなりますが、サイバー攻撃に関連するインシデントが発生した際に被害範囲の特定や復旧対応の支援などを依頼可能な企業も存在します。詳細は日本ネットワークセキュリティ協会(JNSA)が公開している、「サイバーインシデント緊急対応企業一覧」をご確認ください。

JNSA サイバーインシデント緊急対応企業一覧

https://www.jnsa.org/emergency_response/

参考文献

Kaspersky, “Self-spreading stealer attacks gamers via YouTube”, 2022/09/15

https://securelist.com/self-spreading-stealer-attacks-gamers-via-youtube/107407/

Sekoia.io, “Traffers: a deep dive into the information stealer ecosystem”, 2022/08/29

https://blog.sekoia.io/traffers-a-deep-dive-into-the-information-stealer-ecosystem/

CloudSEK, “Threat Actors Abuse AI-Generated Youtube Videos to Spread Stealer Malware“, 2023/03/13

https://cloudsek.com/blog/threat-actors-abuse-ai-generated-youtube-videos-to-spread-stealer-malware

AhnLab, “Youtube を通じて拡散している情報窃取型マルウェア”, 2022/03/11

https://asec.ahnlab.com/jp/32488/

AhnLab, “新種の情報窃取マルウェア、クラックツールに偽装して拡散中”, 2022/06/28

https://asec.ahnlab.com/jp/35934/

AhnLab, “新種の情報窃取マルウェア、LummaC2 違法クラックに偽装して拡散中”, 2023/03/29

https://asec.ahnlab.com/jp/50477/

LAC, “Crackされたソフトウェアを装って配布される情報窃取マルウェア 「Raccoon Stealer V2」”, 2022/09/29

https://blog.lac.co.jp/2022/09/29/1605/

BlackBerry, “Threat Thursday: CryptBot Infostealer Masquerades as Cracked Software“, 2022/03/10

https://blogs.blackberry.com/en/2022/03/threat-thursday-cryptbot-infostealer

NTT Security Holdings, “SteelCloverによるGoogle広告経由でマルウェアを配布する攻撃の活発化について”, 2023/02/08

https://insight-jp.nttsecurity.com/post/102i7af/steelclovergoogle

Microsoft, “DEV-0569 finds new ways to deliver Royal ransomware, various payloads“, 2022/11/17

https://www.microsoft.com/en-us/security/blog/2022/11/17/dev-0569-finds-new-ways-to-deliver-royal-ransomware-various-payloads/

IoC

マルウェア配布に悪用されている正規のWebサービスの例

www.mediafire[.]com

telegra[.]ph

raw.githubusercontent[.]com

dropbox[.]com

マルウェア配布サイトの例

softlab[.]pw

free4pc[.]org

softwave[.]cc

portsoft2022[.]ru

codesoft[.]tech

mesoftwares[.]vip

agnisaktchi[.]com

smalltalkit[.]com

マルウェアのSHA256ハッシュ

c7f64c04a8f7d41a498bf9b28439d81e810d80d9cb2545889575ca752f2ec1fe

834150dec950efe3bf7720084c6840d535cd7b6e792168f81fb921ab4a02280a

da2fa0bdd83853e87d871d18a8e2daa42caca51de4310db06485f901078590c2

6167c27834aefe5443ba3fc65a9deaea4229873d2b8a8e3b749eeccd1ca61166

7c0a0aa30757100594146e528a3a74c77f3b2a119d3cc4a9d866739c44e65c96